پیشگیری از نشت داده, بررسی معماری Data Loss Prevention – DLP

پیشگیری از نشت داده (DLP) که معرف Data Loss Prevention می باشد، مجموعه ای از فناوری ها، محصولات و تکنیک هایی می باشد که برای توقف خروج اطلاعات حساس از سازمان ها طراحی شده است.

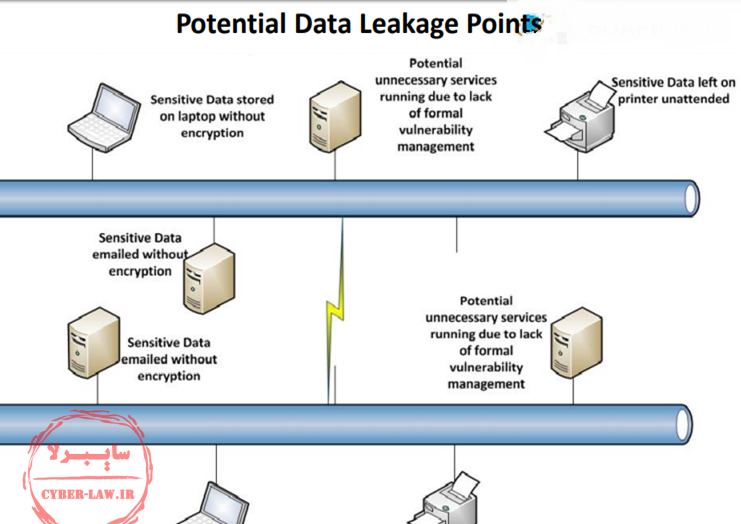

داده ها ممکن است به روش های مختلفی، مانند ارسال از طریق ایمیل، پیام لحظه ای، فرم های وب سایت، انتقال فایل ها یا موارد دیگر، حال به صورت غیرعمدی و یا حتی برای مقاصد اشتباه ارسال شوند.

استراتژی های DLP باید دربرگیرنده راهکارهایی باشند که فرآیند غیرمجاز و نامعتبر دسترسی به اطلاعات را ردیابی، شناسایی و مسدود نماید.

- نشت داده ها یا Data leakage

نشت داده ها می تواند با برداشتن آنچه که دیده می شود، برداشتن فیزیکی هارد، فلش، گزارشات یا غیره و پنهان سازی غیر مستقیم داده ها انجام شود.

- از دست رفتن داده یا Data loss

یک وضعیت error می باشد که در ان داده ها به دلیل عدم حفظ ذخیره سازی، انتقال یا پردازش از دست رفته یا نابود می شوند. در نتیجه باید پروسه هایی همچون Backup و Disaster Recovery، جهت برگشت داده های از دست رفته در نظر گرفت.

شایان ذکر است که اگر دلیل در دسترس نبودن داده ها (Data unavailability)، به دلیل خرابی یا down شدن سیستم باشد، عدم دسترسی به داده ها می تواند موقتی باشد.

- نقض داده یا Data Breach

در این حالت داده ها به دست مجرمین سایبری می افتند و در بعضی مواقع اصطلاح Data loss نیز برای این امر استفاده می شود.

جلوگیری از نشت اطلاعات (Data Loss Prevention)

DLP یک تکنولوژی امنیت اطلاعات می باشد که از انتشار اطلاعات محرمانه درون یک سازمان جلوگیری می کند.

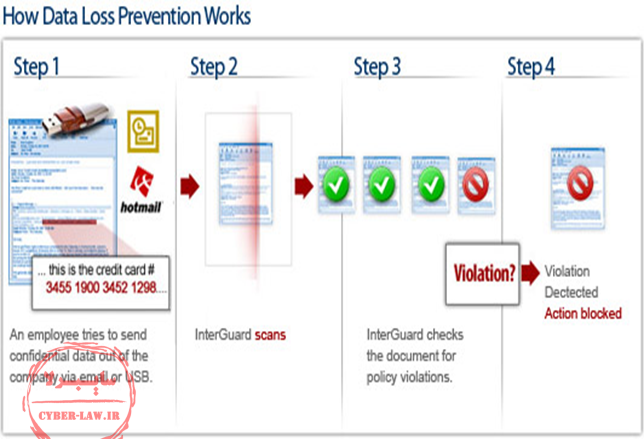

DLP چگونه کار می کند؟

فناوری های DLP از قوانینی، به منظور جستجوی اطلاعاتی استفاده می کنند که ممکن است در ارتباطات الکترونیکی موجود باشند یا انتقال غیر طبیعی داده ها را شناسایی کنند.

هدف DLP توقف اطلاعاتی همانند مالکیت معنوی، داده های مالی و جزئیات مربوط به کارکنان یا مشتریان است که به صورت تصادفی یا به عمد به خارج از شبکه سازمان یا شرکت منتقل شده است.

روند فعالیت

- مانیتور کردن دائم اطلاعات در حال استفاده

- بررسی ترافیک شبکه

- بازنگری فضای ذخیره سازی اطلاعات

- نشان دادن واکنش در مقابل جابجایی اطلاعات از منبع

- تشخیص اطلاعات حساس در بین حجم زیادی از اطلاعات

- منبع می تواند یک نقطه انتهایی، یک فضای ذخیره سازی و یا ترکیبی از هر دو باشد.

- عملکرد نمایانگر واکنشی است که سیستم DLP در مقابل اطلاعات بلااستفاده یا به اصطلاح in-rest از خود نشان می دهد.

دلایل رشد روزافزون این تکنولوژی

به دلیل سهل انگاری برخی از کاربران یا حتی به دلایل مقاصد مخرب، ممکن است داده های سازمانی در اختیار بسیاری از افراد قرار بگیرند. نتیجه این دسترسی، بروز انواع تهدیدات داخلی می باشد که می تواند داده های محرمانه را تنها با یک کلیک در معرض خطر قرار دهد. به همین دلیل بسیاری از مقررات دولت و صنعت، استفاده از فناوری DLP را الزامی کرده است.

- حفاظت از اطلاعات محرمانه و حمایت از مالکیت معنوی اطلاعات

- پیروی از مقرراتی چون PCI, SOX, HIPAA, GLBA و SB1382

موارد تحت پوشش سیستم DLP

- نشت اطلاعات به صورت غیر عمدی از داخل شبکه

- نشت اطلاعات به صورت عمدی از داخل شبکه، توسط یک کارمند معمولی

- سرقت اطلاعات توسط فرد حرفه ای

- سرقت اطلاعات از خارج از شبکه یا بدافزارهای پیشرفته از داخل شبکه توسط هکرها

مدل در واقع ترسیم کننده برخورد یک تکنولوژی در شرایط پیچیده می باشد. حال می خواهیم بدانیم که در یک سیستم DLP به چه مدل هایی نیازمند هستیم.

به این منظور نیاز است تا اطلاعات را ابتدا دسته بندی نماییم و سپس راه های احتمالی سرقت اطلاعات را مشخص کنیم.

دسته بندی اطلاعات در DLP

اطلاعات در حال استفاده

این دسته از فناوری های DLP، داده های در حال استفاده را امن می کنند که به عنوان داده هایی تعریف می شوند که به طور فعالانه توسط یک برنامه یا تجهیز مورد پردازش قرار گرفتند که به طور معمول دربرگیرنده تایید هویت کاربران و کنترل دسترسی آن ها به منابع می باشد.

اطلاعات در جریان (داخل شبکه)

هنگامی که داده های محرمانه در حال انتقال می باشند، فناوری های DLP جهت تضمین این که داده ها به خارج از سازمان هدایت نشده و یا در محل های ناامن ذخیره نشوند، مورد نیاز هستند. روش های رمزنگاری داده ها نقش گسترده ای در این زمینه ایفا می کند. امنیت ایمیل نیز در این مورد نقش حیاتی دارد چرا که بسیاری از ارتباطات تجاری از طریق این کانال ایجاد می شوند.

اطلاعات بلا استفاده (ذخیره شده در یک مکان)

حتی داده هایی که در حال انتقال (جابجایی) یا استفاده نیستند، نیز نیازمند حفاظت می باشند. فناوری های DLP از قرارگیری داده ها در انواع مختلف تجهیزات ذخیره سازی همانند فضای ابری حفاظت می کنند.

فناوری DLP می تواند کنترل هایی به منظور اطمینان از دسترسی کاربران مجاز به داده ها ایجاد کند و دسترسی آن ها را هنگام نشت یا سرقت داده ها مورد ردیابی قرار دهد.

راه های سرقت اطلاعات

- در بخش اطلاعات در حال استفاده، می توان به کمک USB و یا از طریق پست الکترونیک، وب سایت و پروتکل هایی چون FTP اقدام به سرقت اطلاعات نمود.

- در بخش اطلاعات در جریان می توان با کمک پروتکل هایی همچون SMTP، FTP ، HTTP یا وب اقدام به سرقت اطلاعات کرد.

- در بخش اطلاعات ذخیره شده در یک فضا می توان به روش دسترسی های غیر مجاز, دسترسی توسط افراد غیر مجاز و یا ایجاد مالکیت برای افرادی که صلاحیت ندارند، اقدام به سرقت اطلاعات نمود.

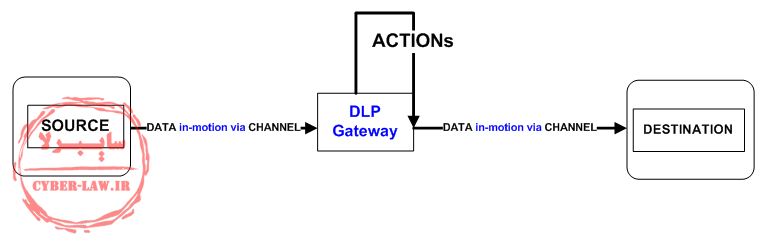

جهت ایجاد یک مدل جهت برخورد با شرایط پیچیده در زمان ایجاد رخداد بر روی اطلاعات مورد استفاده و داخل شبکه، باید موارد زیر را در نظر گرفت:

- کدام قسمت از اطلاعات مشخص شده محرمانه می باشند؟

- منبع اطلاعاتی می تواند یک کاربر، یک آدرس پست الکترونیکی و یا ترکیبی از آنها باشد.

- مقصد می تواند مانند مبدا بوده و یا بخشی از فضا خارج از سازمان باشد.

- کانال ارتباطی می تواند براساس پروتکل های شبکه باشد که در نهایت اطلاعات از کابل های ارتباطی عبور می کنند و یا توسط مدیاهایی مانند USB پیاده سازی می شوند.

از یک سیستم DLP انتظار می رود که بتواند پاسخ سوالات زیر را بدهد:

- اطلاعات حساس چه نوع اطلاعاتی می باشند؟

- چگونه می توان اطلاعات حساس را تعریف کرد؟

- چگونه می توان اطلاعات حساس را دسته بندی کرد؟

- چگونه می توان بررسی کرد که یک بخش از اطلاعات حاوی اطلاعات محرمانه می باشند؟

- چگونه می توان درصد حساسیت اطلاعات را اندازه گیری کرد؟

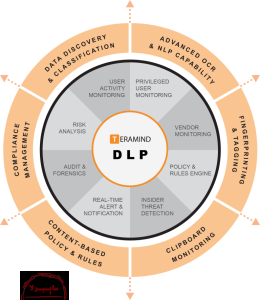

مهمترین توانایی سیستم DLP

- تعریف اطلاعات حساس با دسته بندی اطلاعات

- تعریف اطلاعات حساس در شرایط Real-Time

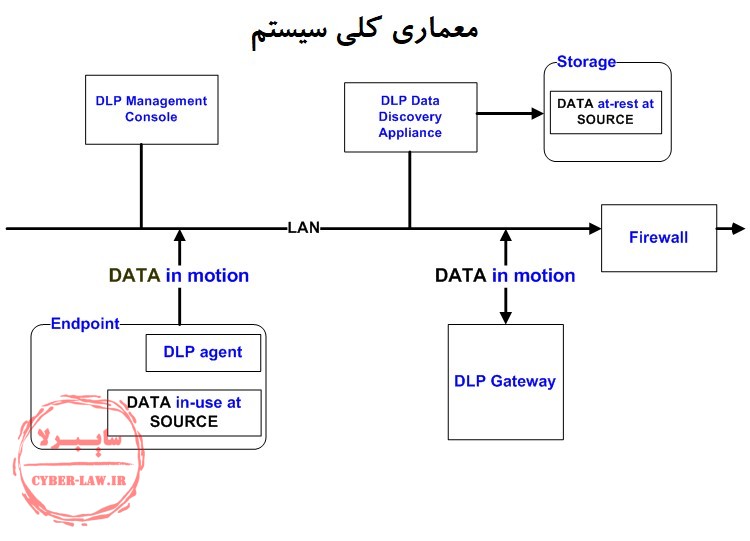

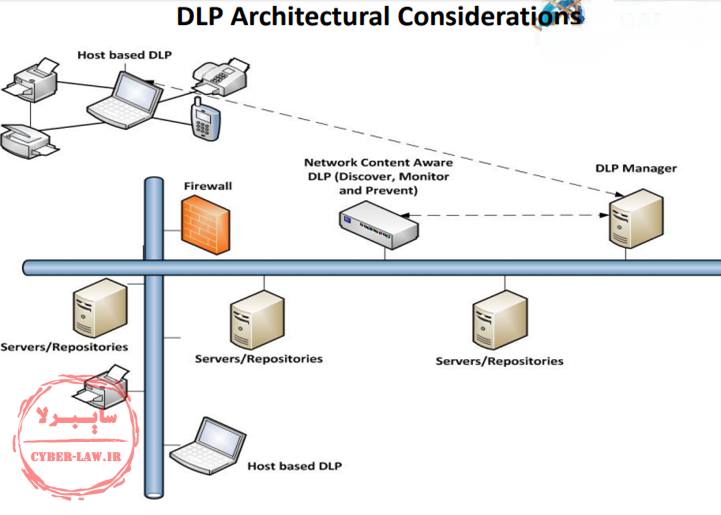

معماری سیستم های DLP

- کنسول مدیریتی (DLP Management Console)

- عامل نقطه نهایی (DLP Endpoint Agent)

- گذرگاه شبکه (DLP Network Gateway)

- عامل شناسایی اطلاعات (Data Discovery Agent or Appliance)

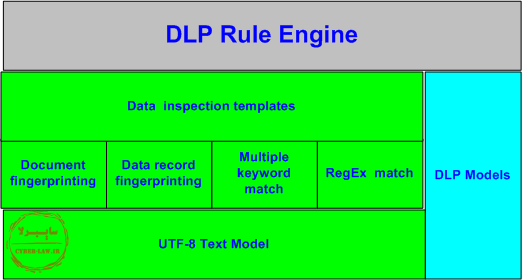

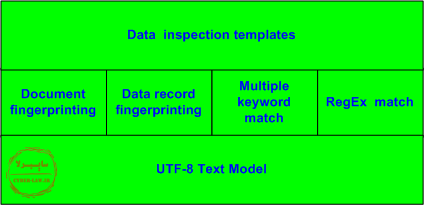

نحوه تعریف اطلاعات حساس و شناسایی آن ها

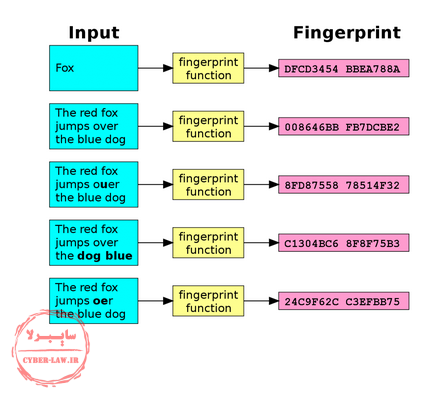

- انگشت نگاری از مستندات (Document Fingerprinting)

- انگشت نگاری از رکوردهای بانک اطلاعاتی (Database Record Fingerprinting)

- تطبیق کلیدواژه چندگانه

- تطبیق عبارات منظم

انگشت نگاری از مستندات (Document Fingerprinting)

- تعیین راهکار جهت بازیابی اطلاعات

- شناسایی نوع فایل در مجموعه

- شناسایی نسخه های ویرایش شده از مستندات شناخته شده

- شناسایی مستندات تقریبا تکراری درون مجموعه

انگشت نگاری از بانک های اطلاعاتی

در بخش انگشت نگاری از بانک های اطلاعاتی، تکنیکی پیاده سازی می شود که توسط آن می توان اطلاعات متنی درون بانک اطلاعاتی را مورد بررسی قرار داد و در نهایت اطلاعات حساس داخل آن را استخراج کرد.

به طور مثال شما اطلاعاتی از قبیل شماره تماس و آدرس را درون بانک اطلاعاتی خود ذخیره کردید، حال با انگشت نگاری می توانید اطلاعات را از بانک اطلاعاتی استخراج و به عنوان اطلاعات حساس طبقه بندی نمایید.

تطبیق کلیدواژه چندگانه

کاربردی ترین تکنیک بررسی اطلاعات در سیستم DLP است. در این روش شما یک فرهنگ لغت از واژگان پرکاربرد مورد استفاده درون فایل های متنی خود ایجاد می کنید و از سیستم DLP درخواست می کنید که تمام مستندات موجود در مجموعه را با این فرهنگ لغت بررسی کرده و در صورت مشاهده هر کدام از این کلید واژه ها درون مستندات، آن را به عنوان یک فایل حساس نشانه گذاری نماید.

مشکلات : کاهش عملکرد چشمگیر سیستم در فضا بزرگ – نیاز به ایجاد الگوریتم های مقیاس پذیر

راهکارهای تامین امنیت و حفاظت از اطلاعات

فناوری RAID

برحسب نیاز می توان از انواع پیکربندی های RAID استفاده کرد و ریسک Data Loss را که در نتیجه خرابی غیرمنتظره هارد دیسک اتفاق می افتد را کاهش داد.

با انجام تنظیمات Spare Drive، وقتی یه هارد در هر یک از RAID Volume ها خراب شود، هارد Spare به صورت خودکار، جایگزین هارد خراب می شود تا از، از دست رفتن داده جلوگیری شود.

تهیه بکاپ

- بکاپ مستقیم: با استفاده از USB و درایو اکسترنال

- بکاپ ریموت و از راه دور: با ابزار مبتنی بر وب

- کلود بکاپ (Cloud Backup)

تهیه Snapshot

در این روش وضعیت سیستم به صورت لحظه ای ثبت خواهد شد، تا اگرشرایط ناخواسته ای پیش آمد، بتوان سیستم را با کمک Snapshot ها به وضعیت قبلی برگرداند. منظور از وضعیت قبلی زمانی است که این Snapshot ثبت شده است.

رمزگذاری

دو روش جهت رمزگذاری پیشنهاد می شود:

- IP Blocking

– تهیه لیست کاربران مجاز به دسترسی به اطلاعات مورد نظر و تهیه لیست سیاه از کاربران (در این صورت کاربران در لیست سیاه با IP های خود مجاز به دسترسی به اطلاعات نخواهند بود.)

- رمزگذاری هارد درایو

اگر با استفاد از ابزار رمزگذاری، هارد خود را رمزگذاری کنید، حتی اگر دزدیده شود هم قابل دسترسی یا نفوذ نخواهد بود.

پیشگیری از نفوذ و خروج اطلاعات

سامانه های تشخیص نفوذ IDS و IPS که وجود هر گونه نفوذ و حمله به شبکه را تشخیص می دهند و از آن جلوگیری می کنند را نیز می توان به عنوان بخشی از یک سیستم DLP به حساب آورد، از این جهت که مانع از خرابکاری و از بین رفتن اطلاعات می گردند. با این حال، سیستم هایی همانند IDS ها بر روی ترافیک نظارت دارند و آن را فیلتر می کنند ولی DLP بیشتر بر روی پیشگیری از خروج اطلاعات نظارت دارد.

هدف اصلی پیاده سازی DLP پیشگیری از خروج هر چیز از شبکه می باشد.

منبع:ممتازسرور

نظرات کاربران